Hauptinhalt

Yubico Authenticator

Anstatt die TOTP-Codes auf Ihrem Smartphone zu generieren, wie es bei vielen anderen Authenticator-Apps der Fall ist, speichert der Yubico Authenticator die geheimen Schlüssel sicher auf einem YubiKey-Hardware-Token. Wenn Sie einen Code benötigen, liest die App den Schlüssel vom YubiKey aus, der in Ihr Gerät eingesteckt oder per NFC verbunden ist. Der Vorteil dabei: Die geheimen Schlüssel verlassen niemals den YubiKey. Selbst wenn Ihr Smartphone gehackt wird, können die Schlüssel nicht gestohlen werden.

Wichtige Vorteile

- Erhöhte Sicherheit: Die geheimen Schlüssel sind auf dem Hardware-Token geschützt und können nicht über das Internet abgegriffen werden.

- Wiederherstellbarkeit: Wenn Sie Ihr Smartphone verlieren, können Sie die Authenticator-App einfach auf einem neuen Gerät installieren und den YubiKey verwenden, um Ihre Konten wiederherzustellen. Die Schlüssel sind ja auf dem YubiKey gespeichert und nicht auf dem Smartphone.

- Phishing-Schutz: Da Sie den physischen YubiKey für die Authentifizierung benötigen, können Phishing-Seiten Ihre Zugangsdaten nicht einfach stehlen.

Zusammenfassend lässt sich sagen, dass der Yubico Authenticator eine Sicherheitslösung ist, die die Bequemlichkeit einer App mit der Hardware-Sicherheit eines YubiKeys kombiniert.

Installation

Der Authenticator ist bei Opsi verwalteten PCs im Self-Service Kiosk verfügbar. Wenn Sie Ihren Rechner selbst administrieren kann hier heruntergeladen werden. Für Linux ist es am Einfachsten, das AppImage-File herunterzuladen. Das AppImage muss dann nur noch ausführbar gemacht werden.

chmod +x yubioath-desktop-<VERSION>-linux.AppImageTOTP verwalten und verwenden

Der YubiKey 5 bietet, neben den bereits durch das HRZ bespielten Slots, Platz für 32 TOTP-Credentials. Da TOTP zeitbasierte Tokens sind, ist hierfür das Programm notwendig. Die Funktionen des Yubico Authenticators sind das Mitteilen der aktuellen Zeit an den YubiKey für die TOTP-Funktion und das Anstoßen des YubiKey zur Neuberechnung der Einmalpasswörter.

Info: Der YubiKey Standard und der YubiKey 4, die wir auch noch im Umlauf haben, bietet diese Funktion nicht.

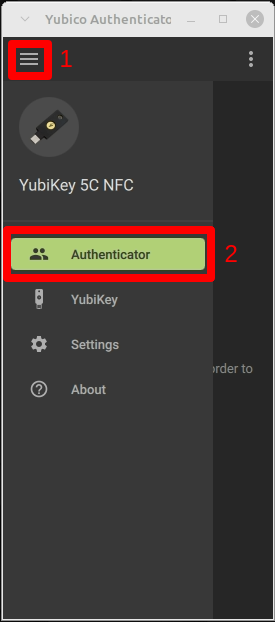

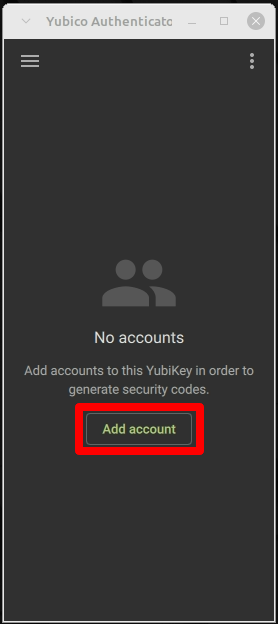

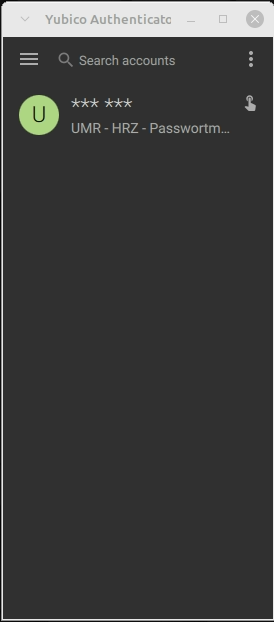

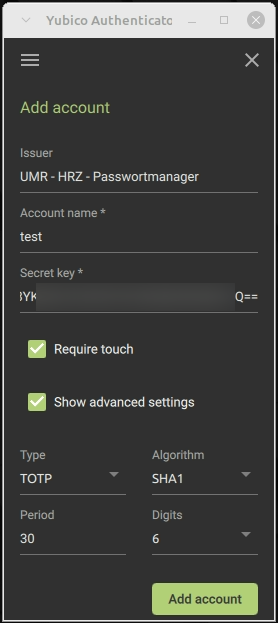

Das Anlegen eines Service ist im Authenticator-Tool sehr einfach. Deswegen empfehlen wir auch diese Variante, zumal die Daten auf dem YubiKey gespeichert werden und damit auch immer verfügbar sind. Hierzu klickt man im Menü (1) auf Authenticator (2). Hier sollte sich ein “Add Account”-Fenster öffnen:

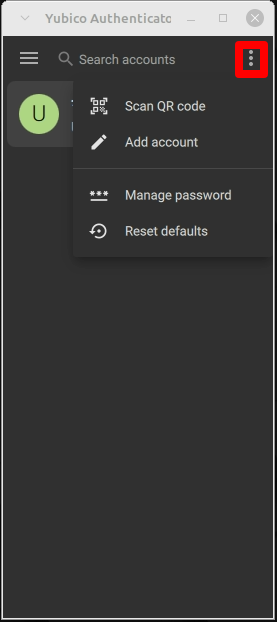

Wenn Sie bereits einen Service angelegt haben, können Sie weitere durch den Menüpunkt oben rechts hinzufügen:

Die einfache Methode ist “Scan”. Hier wird vom Bildschirm ein QR-Code eingescannt, der von der Anwendung, in der man OATH einrichten möchte, angezeigt wird. Von diesem kann die Authenticator App alle relevanten Informationen extrahieren. Hier ist ein Bespiel die App “UMR-HRZ-Passwortmanager”:

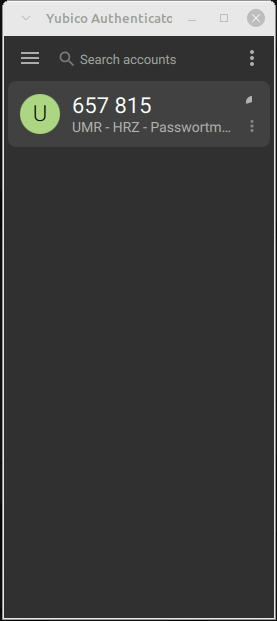

Manuell eingeben funktioniert auch in diesem Fall. Dazu benöigt man den angegebenen Security Key und den Account Namen. Im Hauptfenster des Authenticators sollte man nun eine Spalte mit “UMR-HRZ-Passwortmanager” sehen. Den Code erhält man indem man einen Doppelklick auf die Spalte “UMR-HRZ-Passwortmanager” durchführt. Anschließend wird man aufgefordert einen Druck auf den YubiKey durchzuführen und man hat seinen Code. Dieser ist, wenn es sich bei der Einrichtung um TOTP handelt, üblicherweise 30 Sekunden gültig:

Nachdem man einmal diesen TOTP Code generiert hat und eingibt, ist der Service fertig konfiguriert. Das Hinzufügen ist immer so einfach und sollte problemlos verlaufen.

FAQ - Zwei-Faktor-Authentisierung

Inhalt ausklappen Inhalt einklappen Muss ich den Yubico Authenticator verwenden?

Nein, die Nutzung des Yubico Authenticators ist freiwillig. Sie können Ihre 2FA-Tokens weiterhin über andere Authenticator-Apps oder die FIDO2-Funktion Ihres YubiKeys nutzen. Der Yubico Authenticator ist eine praktische Ergänzung, die spezifische Vorteile in puncto Sicherheit und Wiederherstellbarkeit bietet.

Inhalt ausklappen Inhalt einklappen Welche Vorteile habe ich durch die Nutzung des Yubico Authenticators?

Der größte Vorteil ist, dass die geheimen Schlüssel (die Basis für die TOTP-Codes) niemals Ihr Gerät verlassen, da sie auf dem YubiKey gespeichert sind. Das schützt Sie vor Diebstahl der Schlüssel durch Schadsoftware. Außerdem können Sie Ihre Codes einfach auf einem neuen Gerät nutzen, indem Sie einfach Ihren YubiKey anschließen – eine Neukonfiguration aller Dienste ist nicht notwendig.

Inhalt ausklappen Inhalt einklappen Welche YubiKeys funktionieren mit dem Authenticator?

Diese Funktion ist ausschließlich mit dem YubiKey 5 verfügbar, den die meisten Beschäftigten bereits besitzen. Ältere Modelle wie der YubiKey Standard oder YubiKey 4 bieten diese Funktion nicht.

Inhalt ausklappen Inhalt einklappen Wo finde ich den Yubico Authenticator?

Auf verwalteten PCs steht der Authenticator im Self-Service Kiosk zur Verfügung. Für privat administrierte Geräte finden Sie den Download-Link in der Anleitung.

Inhalt ausklappen Inhalt einklappen Wie füge ich einen neuen Dienst hinzu?

Dies funktioniert am einfachsten durch das Scannen des QR-Codes, der von der jeweiligen Anwendung angezeigt wird. Alternativ können Sie den Security Key auch manuell eingeben. Die Anleitung beschreibt diesen Prozess im Detail.