Hauptinhalt

Geschenkkarten-Betrug

Was versteht man unter Geschenkkarten-Betrug?

Die hier beschriebene betrügerische Methode zeichnet sich dadurch aus, dass die potenziellen Opfer dazu überredet werden, Geschenkkarten zu kaufen und die Codes den Betrügern zuzuschicken. Die Vorgehensweise der Angreifer basiert auf Techniken des Social Engineerings. Beim Social Engineering ist nicht das technische Gerät, wie etwa der Rechner oder das Smartphone, das Angriffsziel, sondern die Person, die dieses Gerät nutzt. Darüber hinaus ist der Betrug mit Geschenkarten sehr beliebt. Die Gründe dafür sind:

- Geschenkkarten sind Anonym und können somit von jenen, die den Code kennen, genutzt werden.

- Die Codes lassen sich schnell und einfach aktivieren.

- Es lässt sich kaum nachvollziehen, von welcher Person ein Code verwendet wurde.

Aufgrund der hohen Beliebtheit gibt es eine Vielzahl von Szenarien, in denen die Angreifer*innen versuchen, ihre Opfer zu täuschen. Die folgenden Szenarien sind besonders häufig:

- Phishing E-Mails,

- Telefonanrufe,

- SMS / Messenger-Nachrichten,

- Gefälschte Gewinnspiele auf sozialen Medien oder Websites,

- vermeintliche Support-Mitarbeiter.

Beispiel: Wie kann ein Betrug ablaufen?

Zu den perfidesten Aspekten von Social-Engineering-Methoden gehört die gezielte Suche der Angreifer*innen nach ausnutzbaren Informationen in den Lebensläufen ihrer Opfer. Dies erfolgt unter Zuhilfenahme gefälschter Identitäten, die besonders echt wirken sollen. Die Angreifer*innen ermitteln so beispielsweise den oder die Vorgesetzte*n der Opfer und nutzen diese Informationen für ihre Zwecke aus - so auch in diesem Beispiel.

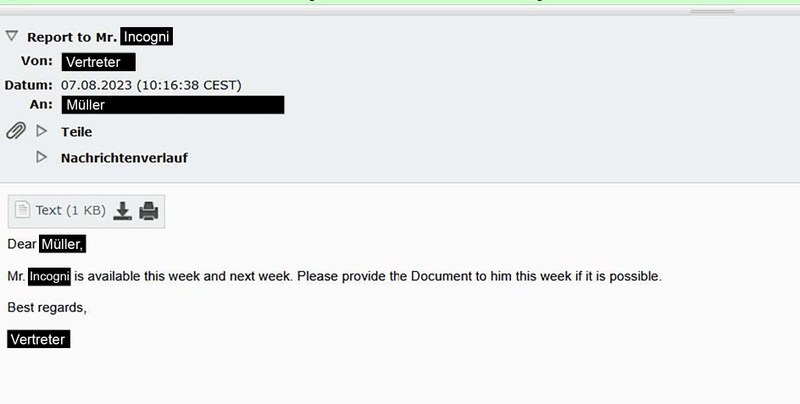

Inhalt ausklappen Inhalt einklappen 1. Informationsbeschaffung

Foto: SIS Angreifer*innen benötigen zunächst Informationen über Sie, um sie bestmöglich manipulieren zu können. Hier in diesem Beispiel wurde eine gewöhnliche Unterhaltung zwischen einem Studierenden - Müller (Name geändert) - und einem Angestellten der Uni abgefangen. Darin ging es um die Mitteilung an den Studierenden Müller, dass der Professor diese und nächste Woche erreichbar ist und er das Dokument, sofern möglich, noch in dieser Woche zusenden soll.

Beachten Sie: Angreifer*innen nutzen in ihren E-Mails gezielt Zeitdruck, Verantwortung und Hierarchien aus, um ihre Opfer leicht und schnell zu täuschen.

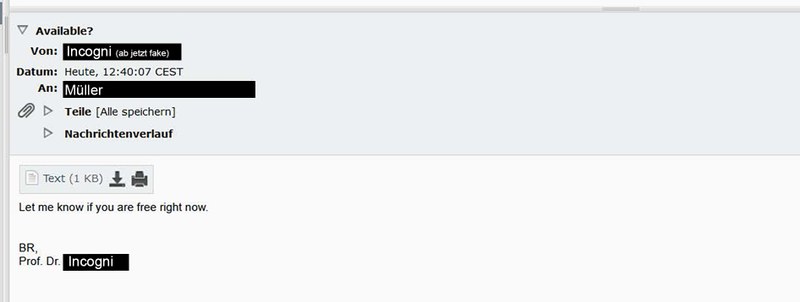

Inhalt ausklappen Inhalt einklappen 2. Angriff

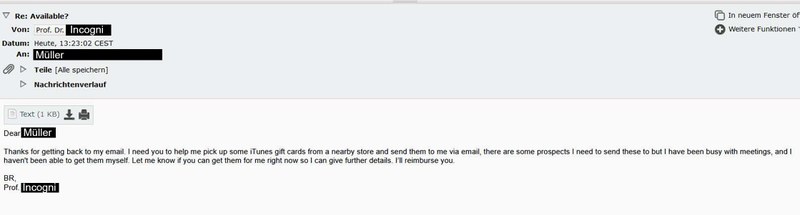

Foto: SIS Nach kurzer Zeit meldete sich der Angreifer mit der gefälschten Identität des Professors "Incogni".

Erkennbare Auffälligkeiten:

- Die E-Mail enthält keine Anrede.

- Der Betreff "Available?" ist sehr kurz gehalten und enthält keine weiteren Informationen.

- Der Inhalt ist sehr knapp.

- Der Inhalt zielt direkt auf Sie ab und nicht auf den Handlungsgegenstand.

- Der Angreifer versucht das Interesse des Gegenübers zu wecken.Was kann ich an diesen Punkt tun?

Um sich im beruflichen, privaten oder studentischen Kontext zu schützen, ist es ratsam, bei Unsicherheiten alternative Kontaktwege zu nutzen, wie Telefon oder persönliche Treffen. Es empfiehlt sich, die E-Mail-Adresse sorgfältig zu prüfen und mit offiziellen Daten abzugleichen. Zudem ist es sinnvoll, die Person um eine Verifizierung zu bitten. Außerdem sollte darauf geachtet werden, ob die E-Mail von einem universitären E-Mail-Account verschickt wurde.Inhalt ausklappen Inhalt einklappen 3. Austausch

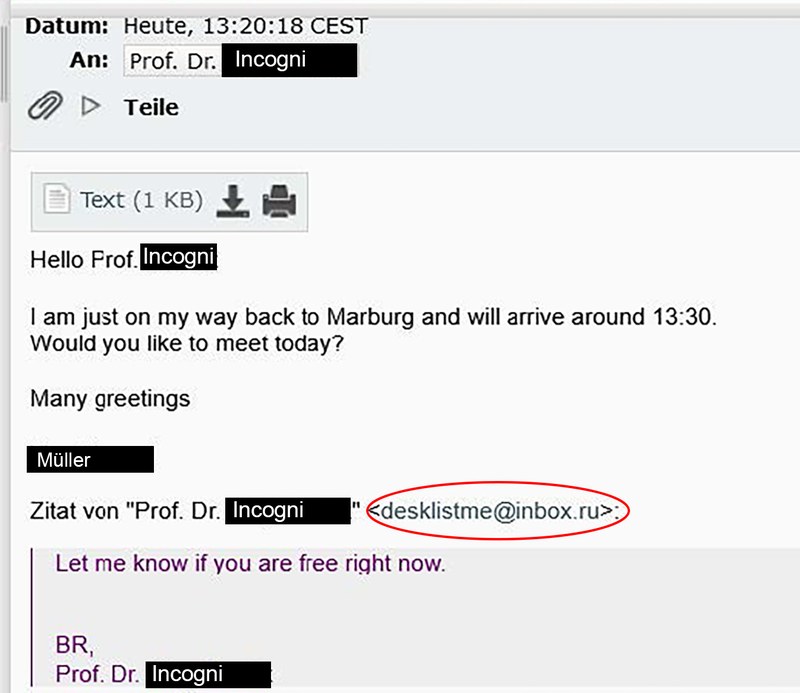

Foto: SIS Müller antwortet auf die Nachricht des vermeintlichen Professors und teilt mit, dass er ab etwa 13:30 Uhr wieder in Marburg sein wird und fragt, ob er ein Treffen am selben Tag wünscht. Auffällig ist die E-Mail-Adresse "desklistme@inbox.ru", die der Angreifer bzw. die Angreiferin verwendet.

Hinweis:

Seien Sie vorsichtig wenn eine Person auf eine Frage nicht eingeht oder diese nicht in der erwarteten Weise beantwortet. In solchen Fällen ist es ratsam, die Situation sorgfältig zu prüfen und gegebenenfalls weitere Maßnahmen zu ergreifen. Es ist ebenfalls wichtig, die vollständige E-Mail-Adresse des Absenders zu überprüfen. Externe E-Mail-Adressen können darauf hindeuten, dass es sich um einen Betrugsversuch handelt. Auch die hier verwendete @inbox.ru gilt als von Angreifer*innen häufig genutzte kostenlose E-Mail-Adresse. Es ist jederzeit möglich, sich bei diesem oder vergleichbaren Anbietern eine solche E-Mail Adresse anzulegen. Es ist jedoch auch wichtig, dass nicht von jeder externen E-Mail Adresse ein Angriffsversuch ausgeht.Inhalt ausklappen Inhalt einklappen 4. Schmeichelei

Foto: SIS Die Angreifer*innen verwenden erst eine Anrede, nachdem eine Antwort gegeben wurde. Ein gängiger Ansatz von Angreifern ist die höfliche, aber aufdringliche Herangehensweise, wie beispielsweise in der E-Mail-Nachricht "Thanks for getting back to my email". Sie präsentieren sich als sehr beschäftigt und setzen auf die Höflichkeit ihres Gegenübers, beispielsweise durch die Formulierung "I need your help". Dabei nutzen sie häufig Machtverhältnisse aus um Druck aufzubauen. Die Situation suggeriert: Sollte man die Anforderung nicht erfüllen, kann dies zu Konsequenzen für Ihr Studium oder Ihre Arbeit führen.

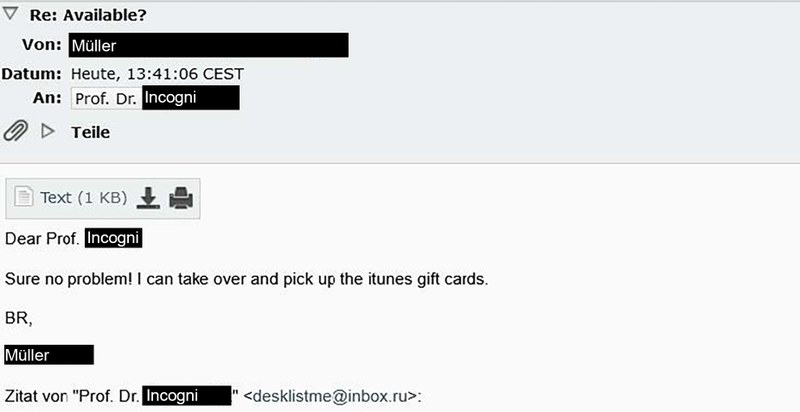

Inhalt ausklappen Inhalt einklappen 5. Rückmeldung

Foto: SIS An dieser Stelle wurde die Forderung der Angreifer*innen vom Opfer bestätigt.

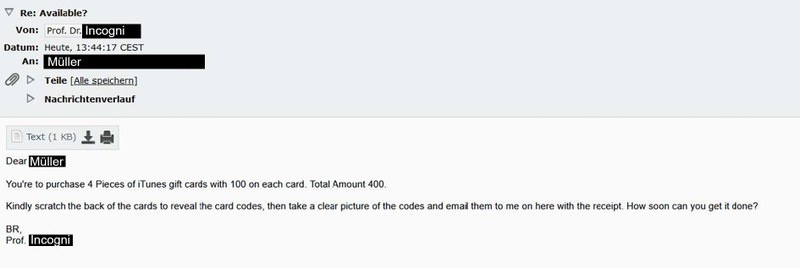

Inhalt ausklappen Inhalt einklappen 6. Spezifizierung

Foto: SIS Etwa drei Minuten später erhält Müller eine Rückmeldung. Die Aufforderung an ihn lautet, vier Karten im Gesamtwert von jeweils 100 Euro zu kaufen und Incogni zuzusenden. Zudem fügt er eine präzisen Anleitung an, die Müller erklärt, wie er die Daten der Geschenkkarten übermitteln soll. Um weiterhin Druck aufzubauen, wird von der Angreiferin bzw. dem Angreifer direkt nachgefragt, wann die Bilder mit den Codes zugeschickt werden können.

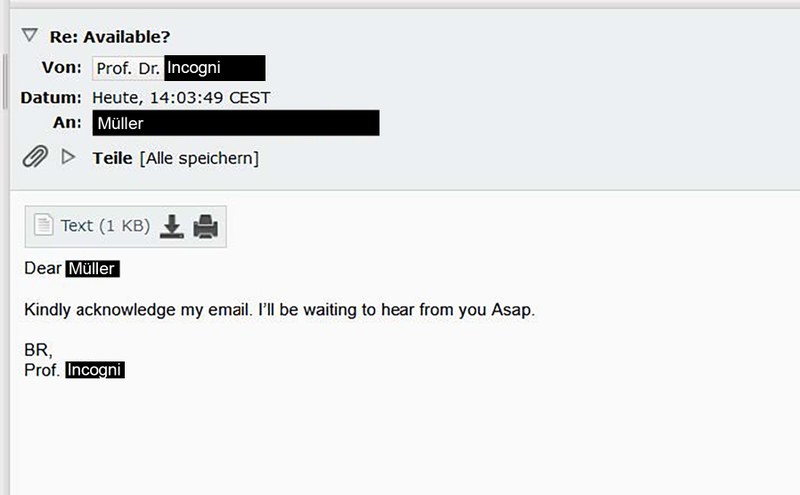

Inhalt ausklappen Inhalt einklappen 7. Druckaufbau

Foto: SIS Aufgrund der ausbleibenden Reaktion von Müller versendet der Angreifer bzw. die Angreiferin innerhalb von 20 Minuten eine weitere E-Mail. Diese dient dem weiteren Druckaufbau. Die Abkürzung "ASAP" steht für "as fast as possible", zu Deutsch "so schnell wie möglich".

Inhalt ausklappen Inhalt einklappen 8. Betrugserfolg

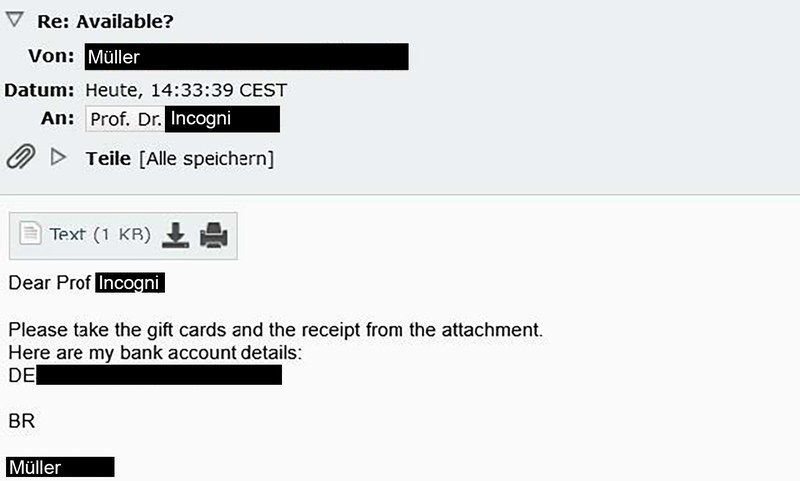

Foto: SIS Darauffolgend sendet Müller dem Angreifer bzw. der Angreiferin die Daten der Gutscheinkarten sowie Müllers Bankverbindung zu. Der eigentliche Betrug war somit erfolgreich. Doch damit sind die Angreifer*innen meist nicht zufrieden. Wurde ein Opfer gefunden, wird versucht, dieses um so viel Geld wie möglich zu betrügen.

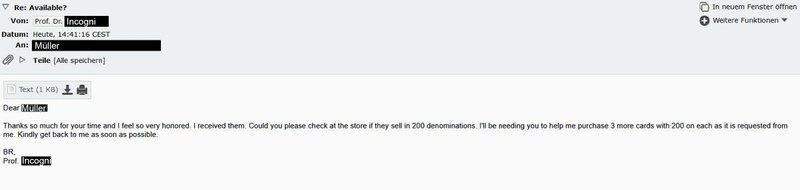

Inhalt ausklappen Inhalt einklappen 9. Erneuter Betrugsversuch

Foto: SIS In der nächsten E-Mail der Angreifer*innen wird versucht, dem Opfer noch mehr Geld zu entwenden. Die angeforderte Summe hat sich von 400 Euro auf 600 Euro erhöht. Die Vorgehensweise bleibt dabei identisch.

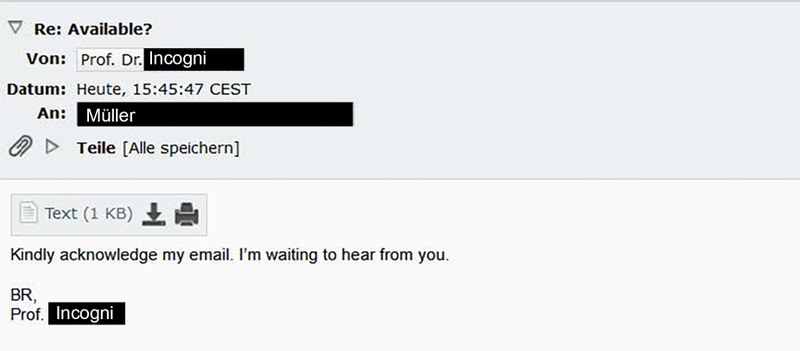

Inhalt ausklappen Inhalt einklappen 10. Druckaufbau

Foto: SIS Die Angreifer*innen versuchen erneut Druck aufzubauen.

Wie kann man sich davor schützen?

Warnsignale sind:

- Die Verwendung einer externen E-Mail-Adresse, wie hier bspw. "desklistme@inbox.ru", obwohl es sich angeblich um einen Angehörigen der Universität handelt.

- Ungefragte Nachrichten oder Anrufe die zu schnellem Handeln auffordern.

- Aufforderungen Geschenkkarten zu kaufen oder Codes herauszugeben.

- Das Verlangen von unüblichen Zahlungen oder Zahlungsmethoden.

Schutzmaßnahmen

- Ruhe bewahren und nicht vorschnell reagieren.

- Bei angeblich dringenden E-Mail-Anfragen die Kontaktperson immer telefonisch oder auf anderem sicheren Weg, im Zweifel persönlich, verifizieren.

- Mit privaten und beruflichen Daten sparsam umgehen – nur so viel preisgeben wie unbedingt nötig.

- Absenderadressen in E-Mails sorgfältig prüfen, da diese oft gefälscht werden.

- IT-Sicherheitsschulungen besuchen, um aktuelle Betrugsmaschen und Schutzmaßnahmen zu kennen.

Beachten Sie: Beim Schutz vor Social Engineering (u. a. Geschenkkarten-Betrug) liegt es vor allem an Ihnen, denn Sie sind das Angriffsziel. Weitere Schutzmaßnahmen finden sie unter: Social Engineering

Laden Sie unser Cheat Sheet zum Thema Phishing-Mails erkennen herunter:

Besuchen Sie unsere IT-Sicherheitsschulung, um sich effektiv vor Cyberangriffen zu wappnen:

Wenn das Kind in den Brunnen fällt ...

Es kann passieren, dass Sie im Stress oder durch geschickte Täuschung Geschenkkarten-Codes weitergegeben haben. Auch hier gilt: Bleiben Sie ruhig und handeln Sie zügig und überlegt.

Geschenkkartenaussteller kontaktieren und IT-Administration informieren!

Ruhe bewahren & IT-Notfall melden.

IT-Notfallrufnummer: +49 6421 28-28281

E-Mail: it-sicherheit@uni-marburg.de