Hauptinhalt

Phishing

Was versteht man unter Phishing?

Phishing ist eine besonders raffinierte Methode, mit der Cyberkriminelle versuchen, an Ihre Zugangsdaten, wie beispielsweise Ihren Benutzernamen und Ihr Passwort, zu gelangen. In der Regel geht es dabei um den Zugriff auf E-Mail-Konten, Online-Banking oder andere sensible Dienste. Im Gegensatz zu rein technischen Angriffen zielt Phishing gezielt auf den Faktor Mensch ab. Dabei wird unsere Hilfsbereitschaft, unser Sicherheitsbedürfnis oder unser Wunsch, wichtige Aufgaben sofort zu erledigen, ausgenutzt.

Phishing-Angriffe sind deshalb so effektiv, weil ...

... die E-Mails täuschend echt wirken (Logo, Sprache, Namen vertrauter Personen bzw. Absender),

... sie unter Stress oder Handlungsdruck gesetzt werden sollen („Handeln Sie sofort, sonst ...“),

... unser Vertrauen in scheinbare Routine-Anfragen angesprochen wird.

Achtung: Phishing ist flexibel! Solche Angriffe erreichen Sie nicht nur per E-Mail, sondern mitunter auch via Telefon (Voice Phishing, „Vishing“), SMS („Smishing“), QR-Codes ("Quishing") oder sogar per Direktnachricht in sozialen Netzwerken.

Beispiele - Konkrete Vorfälle aus dem universitären Umfeld:

In der Regel erfolgt die Phishing-Attacke zunächst auf unscheinbare Weise. Sie erhalten eine E-Mail, die angeblich von einer vertrauten Stelle stammt, z.B. vom vermeintlichen IT-Support, Ihrer Bank oder einem bekannten Online-Dienst. Diese Nachricht weist Sie in der Regel darauf hin, eine bestimmte Aufgabe mit hoher Dringlichkeit auszuführen. Ein Beispiel ist, dass Sie dazu aufgefordert werden, einem Link zu folgen und sich zu „verifizieren“, da Ihr Postfach angeblich überlastet ist und Sie sonst keine weiteren Nachrichten mehr empfangen können.

Phishing-Bemühungen beschränken sich nicht nur auf E-Mails. Auch auf Internetseiten selbst können sogenannte Phishing-Links platziert werden – etwa in gefälschten Werbeeinblendungen, unseriösen Downloads oder Kommentarfeldern. Klicken Sie auf solche Links, landen Sie oft auf täuschend echt gestalteten Webseiten, die lediglich dazu dienen, Ihre Zugangsdaten oder persönliche Informationen abzugreifen.

Im Folgenden sehen Sie Beispiele von Phishing-Mails und gefälschten Websites, die im Namen des IT-Supports an Mitglieder und Angehörige der Philipps-Universität versendet wurden.

Inhalt ausklappen Inhalt einklappen Beispiel 1 - E-Mail

Um diese E-Mail als Phishing-Mail leichter zu identifizieren, haben wir die relevanten Stellen markiert. Die Absenderadresse stimmt nicht mit der offiziellen Adresse des HRZ überein. In der Signatur steht der Name „Lorem Ipsum”, der erstens kein echter Name ist und zweitens ein Blindtext ist, der nichts bedeuten soll. Normalerweise beginnt jede E-Mail mit einem persönlichen Gruß. Diese hier verzichtet jedoch vollkommen darauf.

Zudem enthält der Text grammatikalisch und generell schlechte Formulierungen, wie:

- "Ignorieren Sie nicht, um zu verhindern, ..."

- "Aktualisieren Sie jetzt, um ihr ..."

- "So überprüfen Sie ihr Postfachkonto Klick hier"Beachten Sie: Wenn keine Anrede erfolgt, ist die Wahrscheinlichkeit sehr hoch, dass es sich um eine Phishing-Mail handelt. Sollte doch eine Anrede vorhanden sein, aber sie werden nicht direkt angesprochen, bleibt die Wahrscheinlichkeit einer Attacke hoch.

Inhalt ausklappen Inhalt einklappen Beispiel 2 - E-Mail

Betrachten wir diese E-Mail, so fallen uns direkt mehrere Auffälligkeiten auf: eine verdächtige Absenderadresse, keine Anrede und eine fehlende Signatur. Es gibt aber noch weitere Auffälligkeiten. Der Betreff ist fordernd formuliert und absolut inhaltslos. Der Phishing-Link wurde nicht nach dem Doppelpunkt, sondern auf „Klicken Sie hier:” verlinkt. Der Link in den E-Mails führt nicht zur Login-Seite des Uni-Webmailers, sondern zu einer gefälschten Seite der Angreifenden. Je länger man nach Auffälligkeiten sucht, desto mehr wird man finden. Ein Beispiel ist die doppelte „Danke dir [...] IT-Administration ...”-Formulierung am Ende der E-Mail.

Beachten Sie: Die Links, die hinter Textstellen verlinkt wurden, sind undurchsichtig und sollten stets geprüft werden. Wenn Sie auf diesen verlinkten Seiten sensible Daten eingeben, riskieren Sie, dass die Angreifenden auf Ihre Daten zugreifen können.

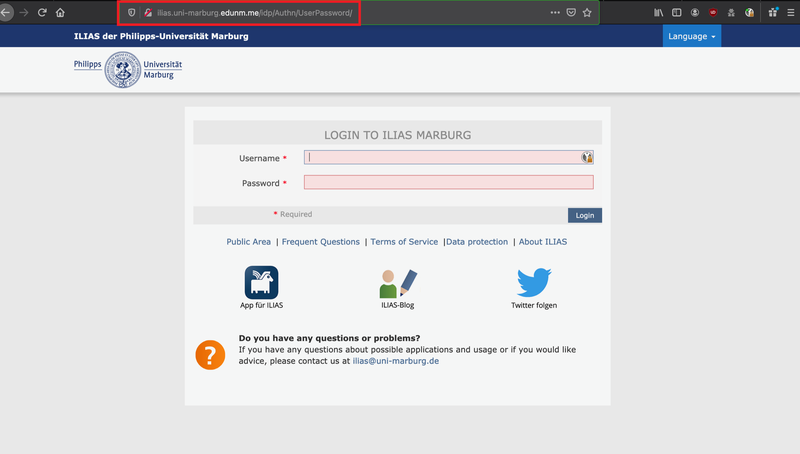

Inhalt ausklappen Inhalt einklappen Beispiel 3 - Fake Login ILIAS

Die Fälschung ist an der URL erkennbar, welche von uns in der Adresszeile des Browsers rot umrandet wurde. Wir weisen darauf hin, dass diese Seite nicht mit unserer Lernplattform verbunden ist. Stattdessen gelangen Sie über diesen Link zur Seite edunm.me, die in keiner Verbindung zur Universität Marburg steht. Darüber hinaus steht die eigentliche Login-Seite in deutscher Sprache zur Verfügung und sieht im Original völlig anders aus. Das Ziel dieser Seite besteht rein darin, Ihre Daten, insbesondere Ihre Login-Daten, zu stehlen. Deshalb: Stets die URL überprüfen.

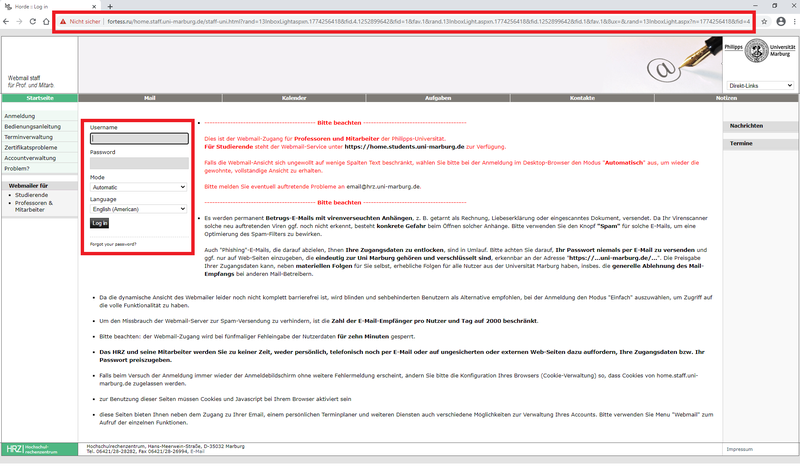

Inhalt ausklappen Inhalt einklappen Beispiel 4 - Fake Login Webmailer

Die Verknüpfung führt zur Website fortress.ru, die von russischer Seite betrieben wird und keine Verbindung zur Philipps-Universität aufweist. Darüber hinaus wird die Verbindung als unsicher angezeigt. Bitte beachten Sie, dass Sie sich immer über eine sichere Verbindung mit unserem Uni-Webmailer verbinden, die in der Adresszeile mit einem grünen Schloss angezeigt wird. Auch hier wurde die Sprache standardmäßig auf Englisch eingestellt, doch beim echten Uni-Webmailer ist sie jedoch auf Deutsch eingestellt.

Wie kann man sich davor schützen?

Warnsignale

- Ungewohnte Absender oder scheinbar vertraute Absender (z.B. ungewöhnliche Domain-Endungen, Buchstabendreher oder fremdsprachige Namensbestandteile)

- Dringender Handlungsdruck (z.B. "Ihr Konto ist in Gefahr")

- Unklare oder fehlerhafte Sprache

- Falsche oder auffällige Web-Adressen (s. Beispiele)

- Unbekannte Anhänge und Links

- Zahlungs- oder Handlungsaufforderungen

Schutzmaßnahmen

- Bewahren Sie Ruhe und nehmen Sie sich Zeit, bevor Sie auf E-Mails reagieren, auch bei angeblicher Dringlichkeit.

- Überprüfen Sie Absender und Inhalt immer kritisch und kontaktieren Sie bei Zweifeln die Person über einen sicheren, unabhängigen Kanal.

- Überprüfen Sie Links vor dem Anklicken mit der Maus (darüber hovern) oder kontrollieren Sie diese erst in einer Suchmaschine.

- Öffnen Sie wichtige Webseiten immer direkt über die Adresszeile oder gespeicherte Lesezeichen, nicht über Links aus E-Mails.

- Seien Sie bei ungewöhnlicher Sprache, fehlerhaften Formulierungen oder seltsamer Anrede besonders aufmerksam.

- Geben Sie Persönliche oder dienstliche Daten niemals leichtfertig weiter, beachte seriöse Stellen fragen nicht per E-Mail danach.

- Bleiben Sie informiert: Nutzen Sie IT-Sicherheitsschulungen, um aktuelle Methoden und Schutzmöglichkeiten kennenzulernen.

Inhalt ausklappen Inhalt einklappen Exkurs für Interessierte - Was ist "Quishing" genau?

Der Begriff "QR-Phishing" oder auch "Quishing" beschreibt eine spezifische Form des Phishings, bei der kriminelle Akteure betrügerische QR-Codes zur Umleitung von Nutzer/innen auf gefälschte Webseiten einsetzen.

- QR-Codes nicht scannen, wenn sie aus unbekannter oder verdächtiger Quelle stammen

(finden sich häufig auf ausgehängten Plakaten, E-Mails oder gefälschten Formularen)

- Generell nach dem Scannen die URL genau prüfen (z. B. auf Rechtschreibfehler, abweichende Domains)Diese Methode eignet sich besonders zur Umgehung von E-Mail-Filtern – deshalb ist besondere Wachsamkeit geboten!

Inhalt ausklappen Inhalt einklappen Exkurs für Fortgeschrittene - Absenderadressen überprüfen:

Überprüfen Sie die E-Mailadresse des Absenders folgendermaßen:

- Outlook: Datei > Eigenschaften > Internetkopfzeilen

- Thunderbird: Mehr > Quelltext anzeigen (Strg + U)

- Uni-Webmailer: Weitere Funktionen > Nachrichtenquelle

Schauen Sie sich den untersten Received-Block an, der nicht localhost beinhaltet und vergleichen Sie ihn mit dem Feld "From:" darunter. Wenn die E-Mail angeblich von einem Mitglied der Philipps-Universität stammt, dürfen Sie in diesen Feldern keine externen Servernamen finden (bspw. mailer.webhostapp000.com).

Downloaden Sie unser Cheat Sheet zum Thema Phishing-Mails erkennen

Besuchen Sie unsere IT-Sicherheitsschulung, um sich effektiv vor Cyberangriffen zu wappnen

Wenn das Kind in den Brunnen fällt ...

In stressigen Situationen oder bei gut gemachten Phishing-Mails kann es passieren, dass wir den angreifenden Personen ins Netz gehen. Wichtig ist dann, dass wir richtig und schnell reagieren um größere Schäden zu verhindern. Deshalb:

Passwort sofort ändern und IT-Administration informieren!

Ruhe bewahren & IT-Notfall melden.

Wenden Sie sich bitte an Ihre IT-Administration und/oder an:

IT-Notfallrufnummer: 06421 28-28281

E-Mail: it-sicherheit@uni-marburg.de