Hauptinhalt

Social Engineering

Was versteht man unter Social Engineering?

Social Engineering ist kein neuer Master an einer Fachhochschule, sondern eine weitere Methode, mit der Hacker versuchen Sie zu Dingen zu bewegen, die Sie eigentlich nicht möchten. Wie auch beim Phishing haben es die Angreifende in der Regel auf Ihre Kreditkarten- oder Kontodaten, Ihre Passwörter oder andere sensible Informationen wie die noch unveröffentlichten Forschungsergebnisse abgesehen.

Diese Angriffe sind besonders perfide, weil ...

... sie weniger technische, sondern menschliche Lücken bzw. Fehler ausnutzen.

... sie unsere Hilfsbereitschaft, unser Vertrauen oder unseren Respekt gegenüber vorgesetzten Personen ausnutzen.

Beim Social Engineering (u. a. Geschenkkarten-Betrug) sind nicht Ihr Rechner oder Ihr Smartphone das Angriffsziel, sondern Sie:

- Die Angreifenden spionieren Sie typischerweise zuerst über Ihre Social Media Profile aus und nutzten alle verfügbaren Quellen, um möglichst viele Informationen über Sie zu sammeln.

- Danach erhalten Sie eine persönlich gestaltete E-Mail, Anruf, SMS oder Messenger-Nachricht mit einem authentisch wirkenden Anliegen. Beispielsweise könnte sich eine angreifende Person als vermeintliche Bekannte ausgeben und Sie um die letzten Ergebnisse eines laufenden Experiments für eine wichtige Studie bitten.

Vorsicht! Social Engineering ist multimedial, d.h. die Angriffe können per Telefon, E-Mail, SMS oder per Direktnachricht in einer beliebigen App erfolgen.

Beispiel - Wie Hacker versuchen Sie zu manipulieren:

Die Angreifenden sind breit aufgestellt. Viele von uns kennen das Beispiel des angeblichen IT-Supports mit ausländischem Akzent, der dringend PC-Probleme an Ihrem Rechner lösen muss. Hierfür müssen Sie nur eine Fernwartungssoftware installieren und ein Passwort mitteilen. Ein weiteres Beispiel wäre ein Monteur oder eine Monteurin, der oder die Ihre Heizung überprüfen möchte und Ihnen freundlich vorschlägt, in der Zeit doch einen Kaffee trinken zu gehen. Leichtes Spiel haben dann die Eindringenden, wenn Sie Ihren Rechner nicht sperren und sich an Ihren Daten bedienen kann.

So wie Sie fremden Personen nicht bedenkenlos Ihren Haustürschlüssel überlassen würden, sollten Sie auch in der digitalen Welt sorgsam mit Ihrem Zugang zu Daten umgehen. Während Ihr Haus durch ein Schloss geschützt wird, sichern in der virtuellen Welt sichere Passwörter und Verschlüsselungen Ihre Informationen ab.

Inhalt ausklappen Inhalt einklappen Butter bei die Fische: Ein konkretes Beispiel für Social Engineering an der Philipps-Universität

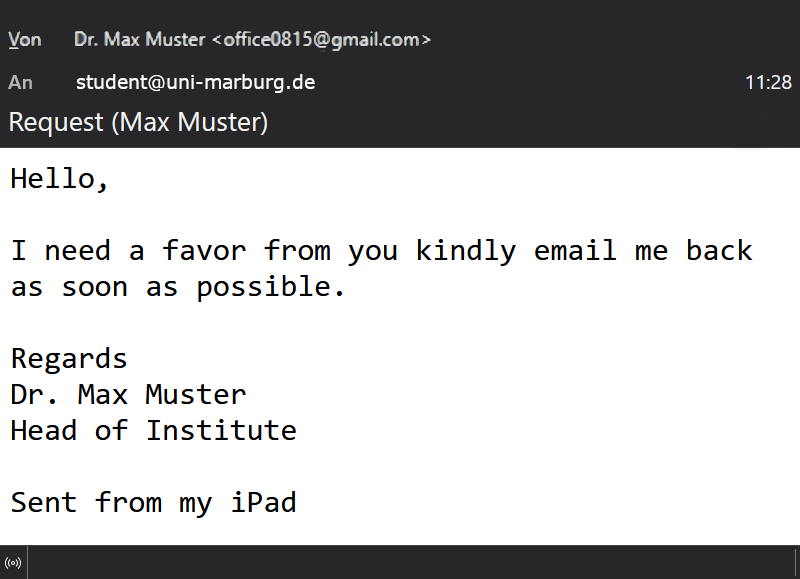

In der Vergangenheit liefen Social Engineering Angriffe an der Philipps-Universität oft per E-Mail ab. Der Screenshot bildet hier ein fiktives Beispiel mit einem echten Inhalt einer solchen Betrugsmail ab.

Wir haben rot markiert, woran Sie erkennen, dass mit der E-Mail etwas nicht stimmt. Beim genauen Blick auf die Absenderadresse fällt auf, dass die E-Mail nicht aus der Philipps-Universität stammt. Das ist bei Betrugsmails häufig der Fall und Anlass genug, um vorsichtig zu sein. Wie Sie die tatsächlichen Absender/innen einer E-Mail erkennen, erfahren Sie auf der Seite zum Thema Phishing.

Unsere Beobachtung - Hinweis:

In den Fällen, die wir an der Philipps-Universität beobachten, bittet häufig angeblich die Leitung einer Organisationseinheit die Mitarbeiter/innen, dringend Kontakt aufzunehmen. Auch hier wird wieder suggeriert, dass alles ganz schnell gehen muss. Wenn Sie auf die E-Mail antworten, werden Sie darum gebeten, beispielsweise Gutscheincodes zu kaufen, eine Überweisung auf ein Konto vorzunehmen, das Ihnen die Betrüger/innen freundlicherweise mitteilen oder sensible Daten wie Kontodaten oder Passwörter herauszurücken.

Wie kann man sich davor schützen?

Warnsignale

- Unerwartete Anhänge oder Links

- Ungewöhnliche Anfragen

- Dringende Bitten oder Forderungen

- Angebote, welche zu schön sind, um wahr zu sein

- Unbekannte Personen

Schutzmaßnahmen

- Ruhe bewahren und erst nachdenken, bevor Sie reagieren.

- Bei dringenden Anfragen immer erst Rücksprache mit der vorgesetzten Person halten.

- Berufliche Telefonate an geschützten Orten führen, nicht in der Öffentlichkeit.

- Mit beruflichen Informationen in sozialen Netzwerken zurückhaltend sein.

- Unerwartete E-Mail-Anhänge nie ungeprüft öffnen, immer erst persönlich nachfragen.

- Keine unbekannten Personen unbeaufsichtigt ins Büro lassen.

- Rechner immer sperren (Windows + L), sobald Sie den Arbeitsplatz verlassen.

- Absenderadresse in E-Mails genau prüfen, lassen Sie sich nicht vom Namen täuschen.

- Niemals Passwörter an angebliche Support-Mitarbeitenden weitergeben.

Grundlegend: Verwenden Sie sichere Passwörter und verschlüsseln Sie Ihre Daten.

Downloaden Sie unser Cheat Sheet zum Thema Phishing-Mails erkennen

Besuchen Sie unsere IT-Sicherheitsschulung, um sich effektiv vor Cyberangriffen zu wappnen

Wenn das Kind in den Brunnen fällt ...

Social-Engineering-Angriffe sind manchmal so geschickt, dass man unabsichtlich sensible Informationen herausgibt oder ungewollte Handlungen ausführt. Wichtig ist, nicht in Panik zu geraten und die Situation systematisch anzugehen. Deshalb:

Beweise sichern und die IT-Administration kontaktieren!

Ruhe bewahren & IT-Notfall melden.

Wenden Sie sich bitte an Ihre IT-Administration und/oder an:

IT-Notfallrufnummer: +49 6421 28-28281

E-Mail: it-sicherheit@uni-marburg.de